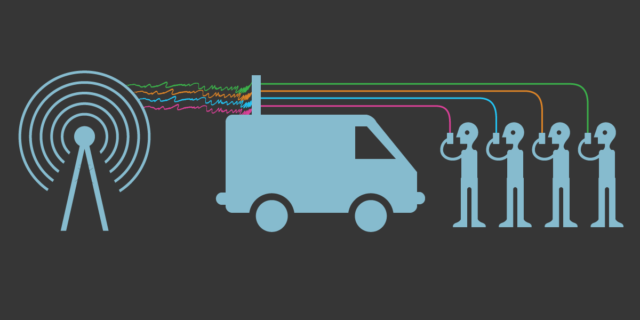

A mobilhely-szimulátorok, más néven “Stingrays” (Rája) vagy IMSI-elfogók, olyan eszközök, amelyek legitim mobiltelefon-tornyoknak álcázzák magukat , és ráveszik a telefonokat egy bizonyos hatókörön belül, hogy csatlakozzanak az eszközhöz, nem pedig toronyhoz, így a gyanútlan mobilozók csaknem minden adatforgalma átfut és lehallgatható ezen a kémeszközön keresztül.

A mobilhely-szimulátorok úgy működnek, hogy az eszköz körzetében lévő összes mobiltelefont általánosan átkutatják, megsértve az alapvető alkotmányos jogok védelmét. A bűnüldöző szervek mobilhelyi szimulátorokat használnak a telefonok helyének pontosabb meghatározására, úgy mint a telefontársaságok. A cella-szimulátorok egy adott területen belüli összes mobileszköz IMSI-számait (egyedi azonosító számok) is naplózhatják.

A mobilhely-szimulátorok tömeges megfigyelőrendszerek, és adatokat gyűjtenek a közelben lévő összes telefonról, nem csak a kiszemelt “áldozatéról”.

Aktív üzemmódú műveletek

- Tárolt adatok, például nemzetközi mobil-előfizetői azonosító (IMSI) és elektronikus sorozatszám (ESN) kinyerése

- A cellás protokoll metaadatainak írása/felülírása a belső tárhelyre

- A jelátviteli teljesítmény növelésének kényszerítése

- Rengeteg rádiójel továbbításának a kényszerítése

- Egy régebbi és kevésbé biztonságos kommunikációs protokollra való leváltás kikényszerítése, ha a régebbi protokollt engedélyezi a céleszköz, úgy, hogy a Stingray úgy tesz, mintha nem tudna kommunikálni egy naprakész protokollon, ezért az eszköz automatikusan átvált egy biztonságtalanabb protokollra

- Kommunikációs adatok vagy metaadatok lehallgatása

- A vett jelerősség-jelzők használata a mobileszköz térbeli meghatározásához

- Szolgáltatásmegtagadási támadás végrehajtása

- Rádiózavarás – általános szolgáltatásmegtagadási célokra protokoll-visszaállítási támadások elősegítésére

Passzív módú műveletek

- bázisállomás felmérések elvégzése, amely az éteren keresztüli jelek felhasználásának folyamata a legitim cellahelyek azonosítására és lefedettségük pontos feltérképezésére összpontosul

Az amerikai belbiztonsági minisztérium főfelügyelője egy aggasztó új jelentést adott ki , amely részletezi, hogy a szövetségi ügynökségek, például a Bevándorlási és Vámigazgatási Hivatal (ICE), a Homeland Security Investigations (HSI) és a titkosszolgálat hogyan végeztek megfigyelést “sejthely szimulátorok” ( CSS) segítségével, a megfelelő engedélyek és felhatalmazások nélkül – törvénysértő módon. Konkrétan a főfelügyelő hivatala megállapította, hogy ezek az ügynökségek nem tartották be a CSS használatát szabályozó szövetségi adatvédelmi szabályzatot, és sok esetben nem szerezték be a különleges engedélyeket az ilyen típusú megfigyelőeszközök használatához.

Riasztó, de nem meglepő az a tény, hogy az amerikai kormányzati szervek úgy használják ezeket az eszközöket, hogy gyakorlatilag teljesen figyelmen kívül hagyják a körülöttük lévő egyének magánéletét és jogait. A szövetségi kormány, és különösen az olyan ügynökségek, mint a HSI és az ICE, kétes és nyugtalanító kapcsolatban állnak az egyénekre vonatkozó magánadatok túlzott gyűjtésével. 2022-ben kiderült, hogy a HSI és az ICE túlságosan széleskörű adatgyűjtést alkalmaztak ahhoz, hogy tömeges pénzügyi nyilvántartásokat gyűjtsenek azokról az emberekről, akik olyan cégeken keresztül küldenek pénzt nemzetközi határokon át, mint a Western Union. Az ilyen tömeges megfigyelés súlyosan megsérti a magánélet védelmét, és egy amerikai szenátor már tavaly aggodalmát fejezte ki az üggyel kapcsolatban, aki azt reméli, hogy megvizsgálják majd ezeket a taktikákat.

Bár a bűnüldözés az 1990-es évek óta alkalmazza a technológiákat, a nagyközönség csak az elmúlt évtizedben szerzett tudomást róluk, és a képességeikkel kapcsolatban sok minden a mai napig nem tisztázott, mert a bűnüldöző szervek és az eszközöket gyártó cégek mindent megtesznek az eszközök körüli részletek titokban tartásáért. A lehallgatókat rutinszerűen használják a kábítószer- és más bűnügyi nyomozások gyanúsítottjaival szemben, de az aktivisták úgy vélik, hogy az eszközöket a Dakota Access csővezeték ellen tiltakozók és a Black Lives Matter tiltakozók elleni demonstrációk során is használták a hatóságok 2020-ban. Az igazságügyi minisztérium megköveteli a szövetségi ügynököktől, hogy szerezzenek valószínűsíthető okot a technológia büntetőügyekben való használatára, de nemzetbiztonsági okokból ez nem mindig történik meg. Tekintettel arra, hogy Donald Trump elnök “terroristaként” emlegette a tüntetőket , és hogy a Belbiztonsági Minisztérium félkatonai típusú tisztjeit Portland (Oregon állam) utcáira vezényelték, elképzelhető, hogy a 2020-as tüntetéseken végzett megfigyelést nemzeti érdeknek tekintik. biztonsági ügyként – ez felveti annak lehetőségét, hogy a kormány ezt a lehallgatási technológiát használt arra, hogy engedély nélkül gyűjtsön adatokat a tüntetőkről.

Évek óta használják ezt az eszközt a földön (autók, vagy tereptárgyakra telepített antennák) és a levegőben is (helikopterek) a bűnüldöző szervek, de ez a gyakorlat mindig is erősen ellentmondásos volt, mivel nem csak a célzott telefonokról gyűjtenek adatokat; bármely a közelében lévő telefonról gyűjtenek adatokat. Tehát egy tüntetés alkalmával elég ha egy kábítószerkereskedő a közelben van, már az egész tömeget le lehet hallgatni őrá hivatkozva. A begyűjtött adatok felhasználhatók az emberek – például tüntetők – azonosítására, mozgásuk nyomon követésére a demonstrációk alatt és utána is, valamint a velük kapcsolatban álló személyek azonosítására is kiválóan alkalmas. Ezenkívül kémszoftvert is juttathatnak bizonyos telefonokra, vagy akár a telefon böngészőjét olyan webhelyre irányíthatják át, ahol rosszindulatú kémprogramokat lehet betölteni – de az még mindig nem világos, hogy az Egyesült Államok bűnüldöző szervei felhasználták-e ezeket erre a célra, azonban a képességek benne vannak a rendszerben.

Első használat : A védjegyrekordok azt mutatják, hogy a Stingray regisztrációját először 2001 augusztusában nyújtották be. A technológia korábbi verzióit – amelyeket az FBI néha “digitális analizátornak” vagy “sejthely-szimulátornak” nevez – az 1990-es évek közepén vezették be. A Stingray továbbfejlesztett változatát, a „Stingray II” nevet a Harris Corporation vezette be a kémtechnológiai piacra 2007 és 2008 között. Az Egyesült Államok Szabadalmi és Védjegy-hivatalához benyújtott fényképek a Stingray II-t kifinomultabb eszközként ábrázolják, további sok USB bemenet és egy „GPS antenna” csatlakozó található rajta, amely valószínűleg a helykövetés segítésére szolgál.

Költsége: 68 479 dollár az eredeti Stingray és 134 952 dollár a Stingray II.

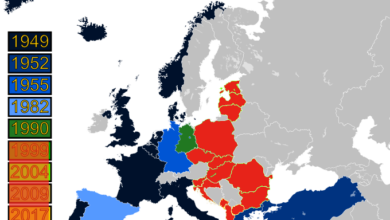

Ügynökségek : A szövetségi hatóságok, a beszerzési nyilvántartások szerint 2004 óta több mint 30 millió dollárt költöttek a rájákra és a kapcsolódó felszerelésekre és a képzésekre. A beszerző ügynökségek közé tartozik az FBI, a DEA, a titkosszolgálat, az amerikai bevándorlási és vámhatóság, az Internal Revenue Service, a hadsereg és a haditengerészet. Nyilvános nyilvántartások szerint az arizonai, marylandi, floridai, észak-karolinai, texasi és kaliforniai zsaruk szintén megvásárolták vagy fontolóra vették az eszközök megvásárlását. Egy esetben a beszerzési feljegyzések (PDF) azt mutatják, hogy a miami rendőrök Stingray-t használnak a telefonok figyelésére egy 2003-ban Miamiban tartott szabadkereskedelmi konferencián.

A bevezető kép illusztráció (Sz.Balázs)